“Zcrypt” แรมซั่มแวร์ที่แพร่เชื้อตัวเองแบบไวรัสได้

มัลแวร์ปกติส่วนใหญ่ที่พบในปัจจุบันมักเป็นกลุ่มที่รู้จักในชื่อ "โทรจัน" หรือโปรแกรม "ม้าโทรจัน" (Trojan Horse) ที่ดูไร้พิษสงเมื่อมองจากภายนอก แต่มักซ่อนเขี้ยวเล็บที่น่าตกใจ ซึ่งโทรจันไม่สามารถขยายพันธุ์หรือแพร่กระจายได้ด้วยตัวเอง ต้องอาศัยตัวนำพาภายนอก เช่น อีเมล์ หรือเว็บไซต์อันตรายต่างๆ

แต่ในช่วงยี่สิบปีที่ผ่านมา มัลแวร์ที่พบส่วนใหญ่กลับมีความสามารถในฐานะ "ไวรัส" นั่นคือ การที่สามารถแพร่กระจายได้ด้วยตนเอง เหมือนการติดเชื้อไวรัสในโลกความเป็นจริง ซึ่งมักเป็นการทำสำเนาตัวเองไปยังไฟล์หรือไดเรกทอรี่อื่นที่พบ โดยเฉพาะที่อยู่บนเครือข่าย และสื่อจัดเก็บข้อมูลที่ถอดออกได้ (เช่น "แผ่นดิสก์" ที่เคยรู้จักกันในช่วงยุค 90)

มัลแวร์ที่กระจายตัวเองได้นี้มีคุณสมบัติสำคัญที่เหล่าอาชญากรไซเบอร์ต้องการ คือ การที่ไม่ต้องเหนื่อยกับการส่งสแปมไฟล์แนบหรือลิงค์อันตรายอีก เนื่องจากไวรัสสามารถมีชีวิตอยู่รอดและแพร่พันธุ์ได้เองเมื่อปล่อยสู่โลกภายนอก

ดังนั้น ไวรัสจึงเป็นมัลแวร์ที่กระจายตัวได้ไกลกว่า และอยู่ทนทานกว่า อีกทั้งการติดเชื้อภายในองค์กรที่ไม่สามารถถอนรากถอนโคนได้หมดก็สามารถโผล่ขึ้นมาแพร่เชื้อได้อีกครั้ง ในอีกหลายปีถัดมา เป็นต้น แต่ทว่า พฤติกรรมการแพร่กระจายตัวเองนี้ก็เป็นการดึงดูดความสนใจต่อระบบความปลอดภัยเป็นอย่างยิ่ง ทำให้ในโลกปัจจุบันที่มีการเชื่อมต่ออย่างทั่วถึงนี้จึงไม่ค่อยมีคนเลือกใช้ไวรัสในการโจมตีอีก

ไวรัสเรียกค่าไถ่

อย่างไรก็ดี ก็มีกลุ่มอาชญากรที่พัฒนาแรนซั่มแวร์ที่สามารถแพร่กระจายตัวเองได้อยู่ ทั้งนี้น่าจะมาจากความคาดหวังให้มีการกระจายตัวเองไปหลายๆ เครื่องภายในบริษัท หรือแม้แต่บนเครือข่ายภายในบ้านมากกว่าเดิม

แรนซั่มแวร์ส่วนใหญ่จะสร้างคีย์เข้ารหัสที่แตกต่างกันสำหรับคอมพิวเตอร์แต่ละเครื่องที่เข้าโจมตี ดังนั้น ถ้าเครื่องในบริษัทคุณโดนโจมตีหลายเครื่อง คุณก็ต้องซื้อโค้ดปลดรหัสแยกสำหรับคอมพิวเตอร์ทุกเครื่อง ไม่สามารถซื้อโค้ดครั้งเดียวมาใช้ปลดล็อกทั้งบริษัทได้

การแพร่กระจายภายในเครือข่ายของคุณนั้นดูจะเป็นเป้าหมายหลักของแรนซั่มแวร์ตัวใหม่นี้ ซึ่งตัวที่โดนผลิตภัณฑ์ของ Sophos ตรวจจับและปิดกั้นได้นั้น ได้แก่ Troj/Agent-ARXC และ Troj/Mdrop-HGD

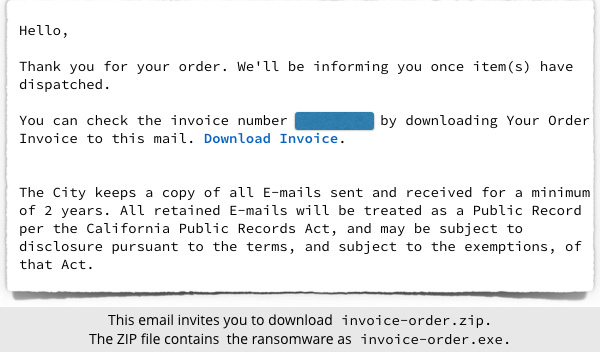

ยังเป็นข่าวดีที่เรายังไม่พบร่องรอยว่าไวรัสกลุ่มนี้ได้แพร่กระจายไปในวงกว้าง ดังนั้นยังถือว่าความสามารถการแพร่กระจายไม่สูงเท่าที่ควร ทั้งๆ ที่ตัวเองเป็นไวรัสอีกทั้งยังคงพฤติกรรมการใช้ตัวนำพากระจายตัวเองแบบแรนซั่มแวร์ปกติอยู่ โดยกรณีนี้มีการใช้อีเมล์ที่อ้างว่ามาจากหน่วยงานด้านบริการสาธารณะจากแคลิฟอร์เนีย:

ถ้าคุณยอมให้ตัวเองตกเป็นเหยื่อด้วยการดาวน์โหลดอินวอยซ์ที่ผิดปกตินี้ คุณจะได้รับไฟล์ชื่อ invoice-order.zip ที่พอเปิดออกมาแล้วจะพบมัลแวร์ที่อยู่ในรูปไฟล์ที่ชื่อ invoice-order.exe

ซึ่งเมื่อคุณเปิดไฟล์ invoice-order.exe แล้ว แรนซั่มแวร์จะทำการรันโปรแกรมตัวเอง พร้อมจู่โจมไฟล์ใดๆ ก็ตามที่พบ ที่มีสกุลไฟล์อยู่ในลิสต์เป้าหมาย ตั้งแต่ไฟล์ที่บีบอัดไว้, รูปภาพ, วิดีโอ, เอกสาร, สเปรดชีท, หรือแม้แต่ไฟล์เกี่ยวกับงานโปรแกรมมิ่ง

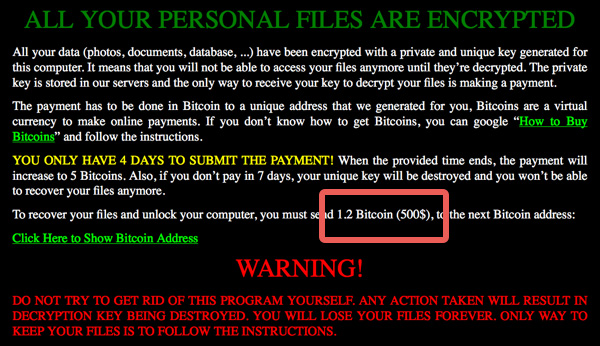

จากนั้นแรนซั่มแวร์จะแสดงหน้า "วิธีการชำระเงิน" เพื่อให้แน่ใจว่าคุณจะเข้าใจวิธีการซื้อคีย์ปลดรหัสสำหรับกู้ข้อมูลของคุณ และเนื่องจากระบบ Bitcoins มีค่าเงินสูงขึ้นพอสมควรในช่วงไม่กี่วันหลังพบมัลแวร์ตัวนี้ ดังนั้นคุณอาจจะพบบิทคอยน์ (BTC1.2) ที่ราคาอาจสูงได้ถึง 640 ดอลลาร์สหรัฐฯ ก็เป็นได้นอกจากเข้ารหัสไฟล์ที่มีค่าของคุณแล้ว แรนซั่มแวร์ตัวนี้ยังทำสำเนาตัวเองผ่านเครือข่ายไปยังเครื่องที่แชร์ไฟล์ หรือไดรฟ์ที่ถอดออกได้ที่พบ เพื่อหวังว่าจะมีคนอื่นหลงเปิดไฟล์ที่ติดเชื้อด้วย

โดยมีการปล่อยไฟล์ที่ชื่อ zcrypt.lnk ที่ทำงานพร้อมกับไฟล์ autorun.inf เพื่อพยายามโหลดตัวเองอัตโนมัติเมื่อผู้ใช้เชื่อมต่ออุปกรณ์ที่ติดเชื้อ ที่แชร์ไปยังเครือข่ายที่ติดเชื้อ แต่ถือว่าผลกระทบแตกต่างจากการระบาดในอดีตตรงที่ คุณสมบัติการ "Autorun" ของอุปกรณ์ที่ถอดออกได้นี้ถูกปิดโดยดีฟอลต์บนคอมพิวเตอร์ที่ใช้วินโดวส์มานานหลายปีแล้ว จึงนับได้ว่าความเสี่ยงที่จะเกิดการติดเชื้อจากวิธีนี้เหลือต่ำมาก

อย่างไรก็ดี ถ้าคุณเป็นผู้ดูแลระบบ ก็ควรที่จะตรวจสอบให้แน่ใจว่าคุณสมบัติ Autorun ถูกปิดบนคอมพิวเตอร์ทุกเครื่องด้วย (เช่น การตั้งค่าผ่าน Group Policy) มัลแวร์ตัวนี้ยังเพิ่มตัวเองเข้าไปยังไดเรกทอรี AppdataRoaming เพื่อทำสำเนาตัวเองไปยังคอมพิวเตอร์ที่ใช้บนเครือข่ายเดียวกันโดยอัตโนมัติ นั่นคือ ไวรัสตัวนี้จะยังตามหลอกหลอนคุณทั่วทุกหนแห่งอยูดี

วิธีจัดการกับไวรัส

เราไม่คิดว่าคุณจะโดนไวรัสตัวนี้เล่นงานได้ เนื่องจากพฤติกรรมของมันค่อนข้างน่าสงสัยอย่างเด่นชัดอยู่แล้ว

แต่อย่างไรก็ตาม การทำตามคำแนะนำมาตรฐานของเราก็ยังช่วยป้องกันคุณจากมัลแวร์ทั้งตัวนี้และตัวอื่นๆ ได้ ซึ่งได้แก่:

- ใช้ตัวคัดกรองเว็บ เพื่อปิดกั้นลิงค์ไม่น่าเชื่อถือ

- ใช้ตัวคัดกรองอีเมล์ เพื่อปิดกั้นเมล์ที่ไม่น่าเชื่อถือ

- มีสติอยู่ตลอด เวลาเจอกับเมล์เรียกเก็บเงิน หรือข้อความอื่นๆ ที่ไม่ควรส่งมาถึงคุณ

- อย่าเปิดไฟล์ .ZIP หรือ .EXE จากแหล่งที่ไม่ทราบที่มา

- ใช้ Group Policy เพื่อบังคับให้ฟังก์ชั่น Autorun ถูกปิดบนคอมพิวเตอร์ทุกเครื่อง

- สำรองข้อมูลอยู่เป็นประจำ โดยเฉพาะการสำรองเก็บไว้นอกองค์กร

ที่สำคัญ จำไว้ว่าแรนซั่มแวร์ทุกตัวไม่ได้มีลักษณะเหมือนกันหมดอย่างเช่นแรนซั่มแวร์ที่เป็นไวรัสแบบ Zcrypt ตัวนี้ ก็ไม่ได้ใช้หลักการแพร่กระจายแบบ หนึ่งอีเมล์-หนึ่งมัลแวร์-เหยื่อหนึ่งราย แบบปกติ

อีกนัยหนึ่งคือ หลังจากที่คุณติดเชื้อแล้ว อาจมีเหยื่อรายอื่นจำนวนมากติดเชื้อตามไปด้วย แม้พวกเขาจะไม่เคยได้รับเมล์อันตราย, คลิกลิงค์อันตราย, หรือดาวน์โหลดไฟล์อันตรายใดๆ เลย

หลังจากอ่านรายงานมัลแวร์ฉบับนี้แล้ว แม้จะเป็นการพบครั้งแรกครั้งเดียวก็ตาม ก็ควรที่จะสั่งสแกนไวรัสข้ามคืนแบบละเอียดบนไฟล์เซิร์ฟเวอร์สักครั้ง เพื่อให้แน่ใจว่าไม่มีไวรัสที่ทำสำเนาตัวเองซ่อนอยู่ตำแหน่งใดตำแหน่งหนึ่ง ที่พร้อมจะกำเริบขึ้นมาจู่โจมเหยื่อรายอื่นๆ ในอนาคต

บทความโดย : พอล ดักลิน เป็นผู้เชี่ยวชาญด้านความปลอดภัย